Zwei-Faktor-Authentifizierung auf der CODE-DE-Website mit einer mobilen Anwendung

Diese Anleitung erklärt, wie Sie die Zwei-Faktor-Authentifizierung (2FA) auf der CODE-DE-Website mit mobilen Apps wie z.B. FreeOTP aktivieren und verwenden. Wenn Sie diesem Tutorial folgen, sichern Sie Ihr Konto mit zeitbasierten Einmalpasswörtern (TOTP), die auf Ihrem Smartphone generiert werden.

Was wir behandeln

Einführung in die Zwei-Faktor-Authentifizierung (2FA)

Traditionell beruhte die Sicherheit im Internet auf einer Kombination aus Benutzernamen und Passwörtern. Die meisten Benutzernamen sind E-Mail-Adressen, und wenn eine E-Mail-Adresse kompromittiert wird, können Angreifer häufig auch das Passwort leicht erraten oder abrufen. Brute-Force-Methoden, Rechenleistung aus der Cloud, Social Engineering und Identitätsdiebstahl haben Systeme, die nur auf Passwörtern basieren, zunehmend angreifbar gemacht.

Um dem entgegenzuwirken, verwenden moderne Systeme zwei oder mehr Authentifizierungsfaktoren:

Etwas, das der Benutzer weiß — z. B. ein Passwort oder eine Sicherheitsfrage.

Etwas, das der Benutzer besitzt — z. B. ein Smartphone, ein Token oder eine Smartcard.

Etwas, das der Benutzer ist — z. B. biometrische Daten wie Fingerabdruck oder Gesichtsscan.

Auf CODE-DE erfordert die Zwei-Faktor-Authentifizierung (2FA):

Ihren Benutzernamen und Ihr Passwort

Einen von einer mobilen App generierten TOTP-Code

In diesem Artikel wird erklärt, wie Sie ein mobiles Gerät für 2FA verwenden. Wenn Sie Ihren Computer für denselben Zweck nutzen möchten, siehe: Zwei-Faktor-Authentifizierung auf der CODE-DE-Website mit KeePassXC auf dem Desktop.

Wir verwenden „mobiler Authenticator“ als allgemeinen Begriff für jede 2FA-App auf dem Mobilgerät.

Vergleich von Authenticator-Apps

Funktion |

FreeOTP |

Google Authenticator |

Microsoft Authenticator |

|---|---|---|---|

Entwickler |

Red Hat |

Microsoft |

|

Kosten |

Kostenlos |

Kostenlos |

Kostenlos |

Open Source |

Ja |

Nein |

Nein |

2FA-Methode |

TOTP, HOTP |

TOTP |

TOTP, Push-Benachrichtigungen, Passkey-/Passwortlos |

Cloud-Backup |

Nein |

Nein |

Ja (verschlüsselt) |

Push-Benachrichtigungen |

Nein |

Nein |

Ja (für Microsoft-Konten) |

Kontoübertragung |

Nur QR-Code-Export |

QR-Code-Export |

Cloud-Synchronisierung |

Anpassung |

Eingeschränkt |

Eingeschränkt |

Umfangreiche Benennung, Symbole |

Integration |

Breit (TOTP/HOTP) |

Nur TOTP |

Am besten im Microsoft-Ökosystem |

Sicherheit |

Hoch (offline, Open Source) |

Hoch (offline) |

Hoch (biometrische Sperre) |

Biometrische Sperre |

Nein |

Nein |

Ja |

Synchronisierung auf mehreren Geräten |

Nein |

Nein |

Ja |

Benutzerfreundlichkeit |

Minimalistisch |

Einfach |

Funktionsreich |

Sie können FreeOTP auch für Google-Konten verwenden. Wenn Sie Google Authenticator bereits nutzen, möchten Sie möglicherweise dabei bleiben.

Häufige Probleme mit mobilen Authenticators

Vorsicht

Wenn Sie Ihr Mobilgerät ohne Wiederherstellungscodes verlieren, können Sie dauerhaft ausgesperrt werden.

- FreeOTP

Kein Backup oder Sync

Manuelle Neukonfiguration für jedes Konto

- Google Authenticator

Kein Cloud-Backup

Anfällig, wenn Telefon/SMS verloren geht

- Microsoft Authenticator

Am besten für Microsoft-Konten geeignet

Cloud-Synchronisierung erfordert ein Microsoft-Konto

In diesem Tutorial verwenden wir FreeOTP.

Warnung

Wenn Sie den Zugriff auf QR-Codes oder das Mobilgerät verlieren, schreiben Sie für Wiederherstellungsunterstützung eine E-Mail an support@cloudferro.com.

Voraussetzungen

Konto

Sie benötigen ein gültiges Hosting-Konto mit Horizon-Zugriff: https://cloud.fra1-1.cloudferro.com/auth/login/?next=/.

Authenticator-App auf Ihrem Telefon

App |

FreeOTP |

Google Authenticator |

Microsoft Authenticator |

|---|---|---|---|

Plattformen |

Installieren Sie die App gemäß den Plattformrichtlinien Ihres Geräts.

Einrichten des Secret Codes

Bemerkung

Die Einrichtung erfolgt in der Regel einmal; Sie müssen die mobile App jedoch bei jeder Anmeldung verwenden.

Der 2FA-Prozess basiert auf einem gemeinsamen Secret — einer 32-stelligen Base32-Zeichenkette, die zur Generierung von TOTP-Codes verwendet wird.

Es gibt zwei Einrichtungsmethoden:

QR-Code scannen — einfacher, zeigt das Secret jedoch nicht an.

Secret manuell eingeben — nützlich für Automatisierung oder Backups.

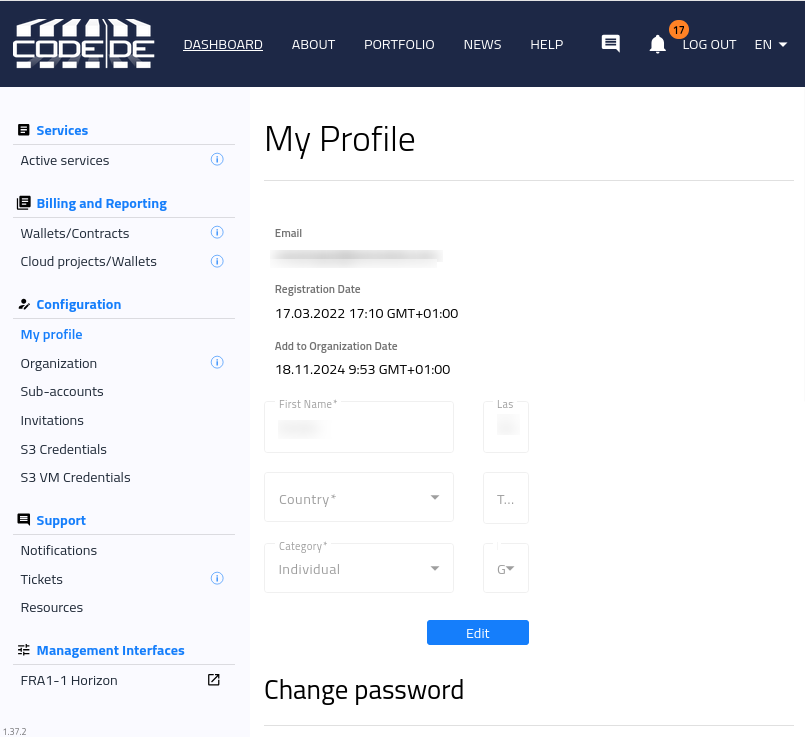

So beginnen Sie mit der Einrichtung:

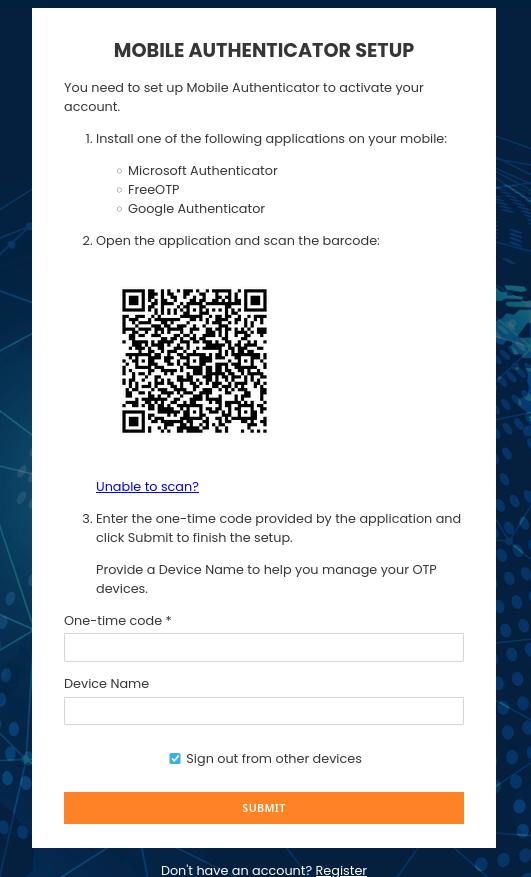

|

|

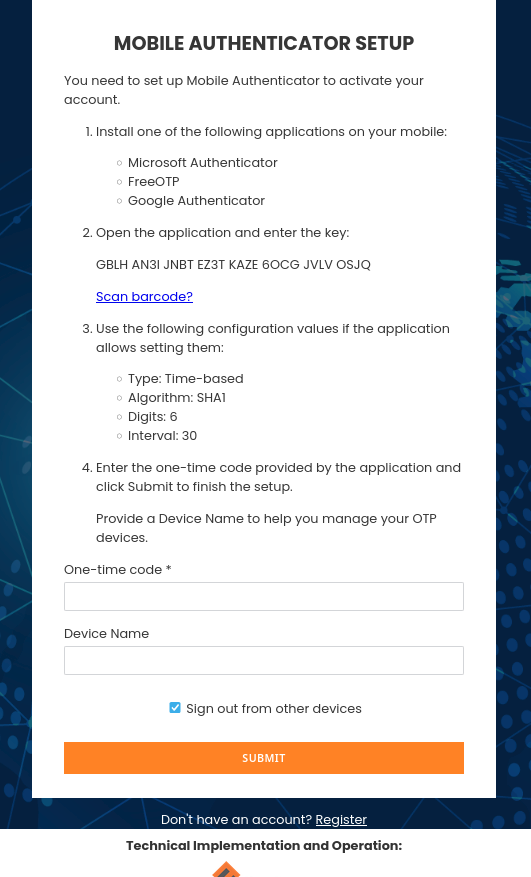

Klicken Sie auf Unable to scan?, um die Secret-Zeichenkette anzuzeigen.

Option 1: QR-Code scannen

FreeOTP öffnen

Auf das Plus-Symbol (+) tippen → auf das QR-Code-Symbol tippen

QR-Code scannen

Ein neuer TOTP-Eintrag wird angezeigt

Bemerkung

Jede Aktualisierung der Seite erzeugt einen neuen QR-Code bzw. ein neues Secret — verwenden Sie ihn sofort oder speichern Sie ihn sicher.

Option 2: Secret manuell eingeben

Kopieren Sie den Schlüssel (z. B. GBLH AN3I JNBT EZ3T KAZE 6OCG JVLV OSJQ) und geben Sie die Werte ein:

Typ: TOTP

Algorithmus: SHA1

Ziffern: 6

Intervall: 30 Sekunden

Ersetzen Sie jdoe@example.com und Example Inc durch Ihre Angaben.

Tippen Sie auf ADD TOKEN, um den Eintrag zu speichern.

Um Ihren Code zu erhalten, tippen Sie auf den Eintrag:

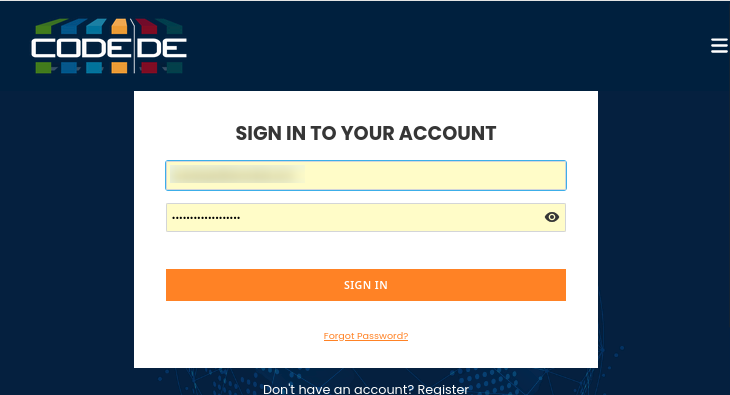

Anmeldung am Dashboard mit 2FA

Rufen Sie https://administration.code-de.org/login auf

Wählen Sie CODE-DE aus der Dropdown-Liste

Klicken Sie auf Sign In

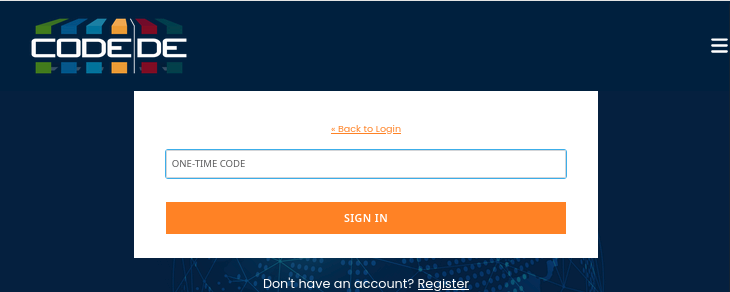

Öffnen Sie FreeOTP, kopieren oder notieren Sie Ihren TOTP-Code und geben Sie diesen ein

Bemerkung

FreeOTP kann den Code automatisch generieren, wenn die App im Vordergrund läuft.

Anmeldung bei Horizon

Zwei Möglichkeiten:

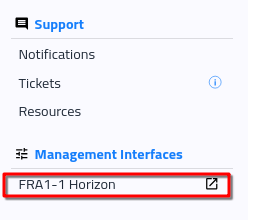

Methode 1: Über das Dashboard

Klicken Sie im Dashboard auf den Link FRA1-1 Horizon:

Methode 2: Direkter Link

Rufen Sie https://cloud.fra1-1.cloudferro.com/auth/login/?next=/ direkt auf. Sie werden aufgefordert, Ihren 2FA-Code erneut einzugeben.

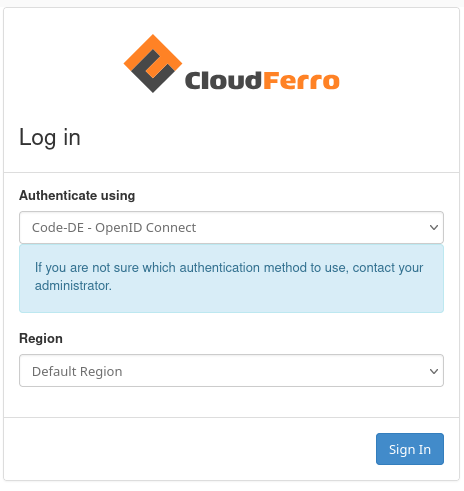

In beiden Fällen gelangen Sie zu diesem Formular:

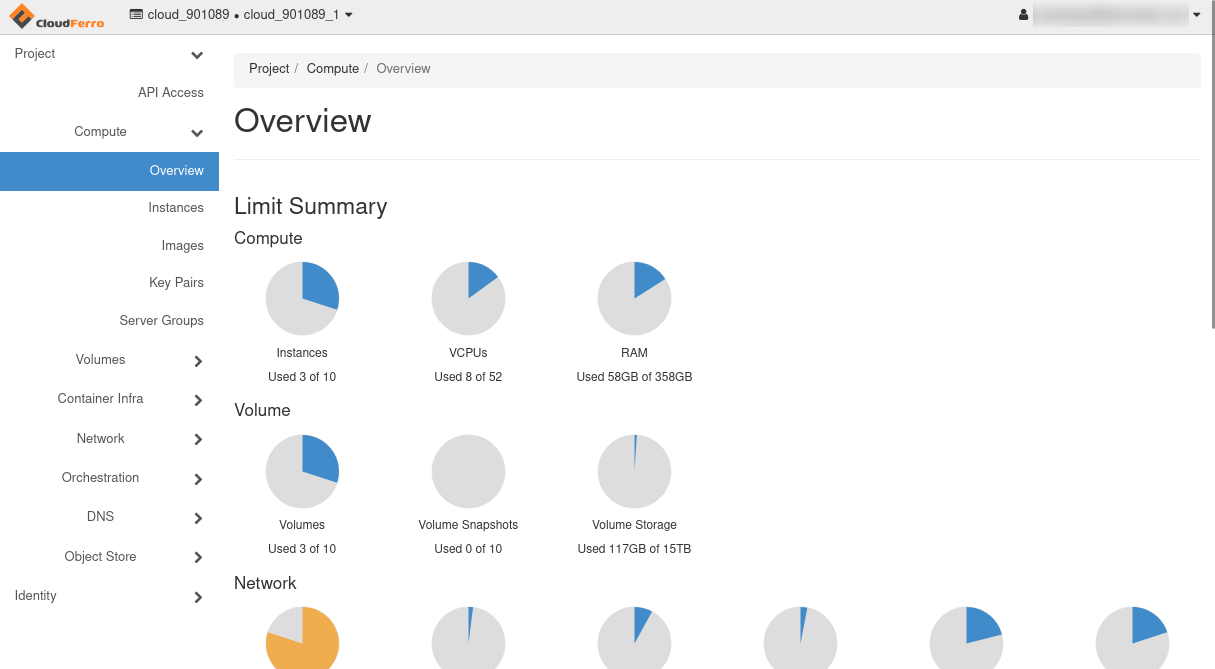

Authentifizieren Sie sich und öffnen Sie die OpenStack-Horizon-Oberfläche:

Was als Nächstes zu tun ist

Wenn Sie Ihren Computer für 2FA verwenden möchten, siehe: Zwei-Faktor-Authentifizierung auf der CODE-DE-Website mit KeePassXC auf dem Desktop.

Nach der Anmeldung können Sie den OpenStack-CLI-Zugriff mit Ihrem 2FA-aktivierten Konto aktivieren: So aktivieren Sie den OpenStack-CLI-Zugriff auf die CODE-DE-Cloud mit Ein- oder Zwei-Faktor-Authentifizierung