Wie verwendet man Sicherheitsgruppen in Horizon?

Sicherheitsgruppen in OpenStack ermöglichen es Ihnen, die Verbindung zwischen der aktuellen virtuellen Maschine und anderen Instanzen zu filtern und zu kontrollieren. Sie bestehen aus einer Reihe von Regeln, die für den eingehenden und ausgehenden Fluss verantwortlich sind.

Jede Instanz verfügt über eine Standardsicherheitsgruppe, die eingehenden Verkehr verweigert und nur ausgehenden Verkehr zulässt.

Schauen wir uns das im Horizon Panel genauer an:

Melden Sie sich bei Ihrem creodias-Konto an:

Sehen Sie sich die Navigationsleiste an, die sich auf der linken Seite befindet.

Gehen Sie zu Netzwerk und wählen Sie dann Sicherheitsgruppen aus dem Dropdown-Menü:

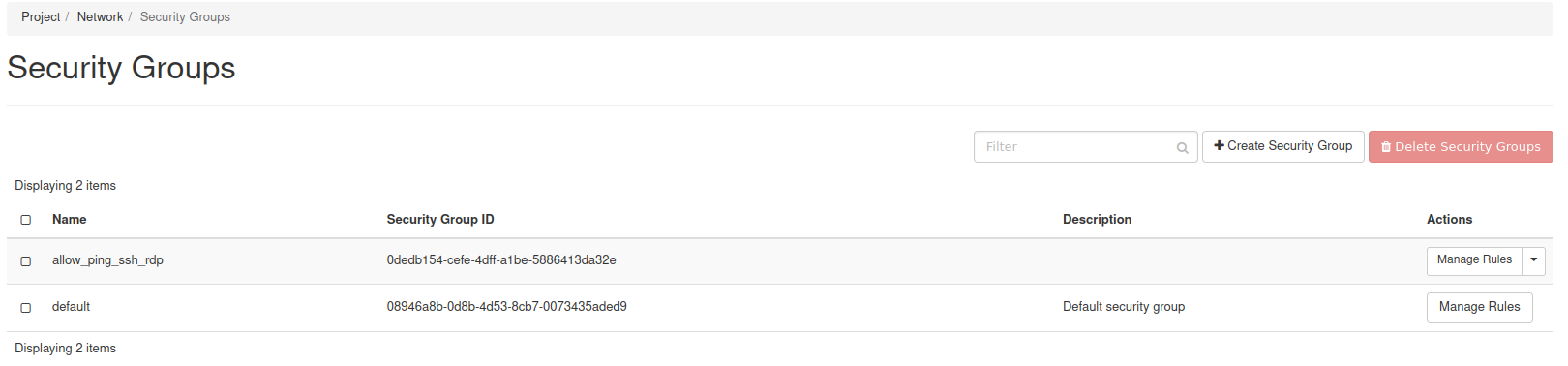

Sie werden feststellen, dass es zwei separate Sicherheitsgruppen gibt:

Erklärungen:

allow_ping_ssh_rdp enthält eine Reihe von Regeln für den direkten Zugang zu Port 22 (SSH) und Port 389 (RDP). Diese Konfiguration ist für Fernverbindungen erforderlich.

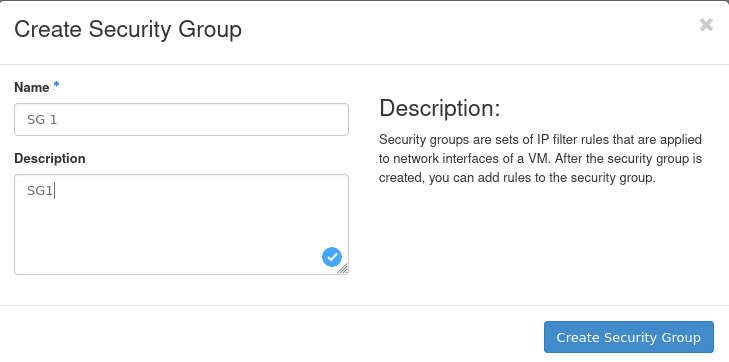

Lassen Sie uns eine neue Sicherheitsgruppe für unser Basis-Tutorial erstellen, um den Prozess des Hinzufügens neuer Regeln zu untersuchen: Wählen Sie die Schaltfläche Sicherheitsgruppe erstellen.

Der obige Bildschirm sollte nun erscheinen.

Füllen Sie das Feld Name mit dem Namen Ihrer Sicherheitsgruppe aus.

Füllen Sie das Feld Beschreibung mit dem Wissen und den Daten aus, um Ihre Sicherheitsgruppe zu erkennen (sehr hilfreich für Endbenutzer)

Bestätigen Sie anschließend den Erstellungsprozess mit der blauen Schaltfläche in der rechten unteren Ecke.

Wir sind wieder bei unserer vorherigen Position. Die Zeile mit der „SG 1“ sollte sichtbar sein. Derzeit unterscheidet sich unsere Gruppe nicht wesentlich von der Standardgruppe. Daher sind wir gezwungen, neue Regeln zu erstellen. Klicken Sie auf die Schaltfläche Regeln verwalten, die sich am rechten Rand befindet.

Das neue Fenster mit zwei Ausgangsregeln sollte nun sichtbar sein.

Wie wir bereits festgestellt haben, sind sie für die Genehmigung des gesamten ausgehenden Datenverkehrs zuständig.

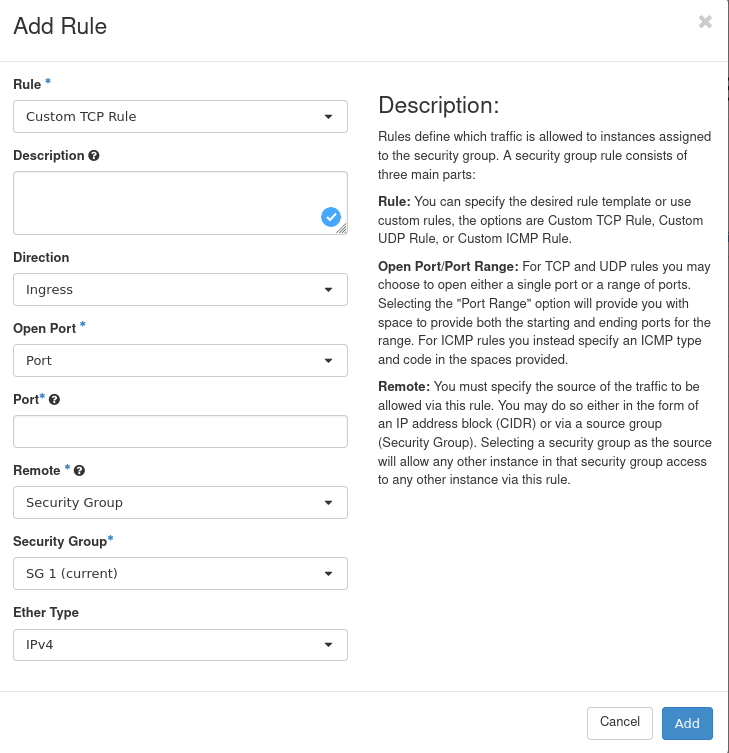

Klicken Sie auf die Schaltfläche Regel hinzufügen, um die Regel zur Sicherheitsgruppe SG 1 hinzuzufügen.

Dort werden wir zum Formular weitergeleitet, in dem wir einige leere Felder ausfüllen müssen.

Jeder Abschnitt beschreibt die verschiedenen Optionen zur Individualisierung für unsere persönliche Nutzung:

Regel: Hier können wir aus einer Vielzahl von Protokollen wählen, z.B. SSH, SFTP oder es bei der benutzerdefinierten TCP- oder UDP-Einstellung belassen.

Richtung: Zur Angabe der Verkehrsrichtung kann man zwischen Ingress (eingehend) und Egress (ausgehend) wählen.

Offener Port: Damit lässt sich festlegen, ob eine bestimmte Regel für einen Port, mehrere Ports (Bereich) oder alle Ports gelten soll.

Port: Geben Sie die Nummer ein, die den Port für das Protokoll kennzeichnet. Z.B. 80 für HTTPP

Remote: Geben Sie die Quelle an, die für den Datenverkehr verwendet werden kann. Sie können entweder CIDR (IP-Adressblock) wählen oder über die Quellgruppe

CIDR: Ausfüllen, wenn Sie zuvor eine bestimmte Adresse nach der CIDR-Option gefiltert haben

Beide Typen: Entscheiden Sie sich für einen logischen Adressierungstyp: 32 Bit ipv4 oder 128 Bit ipv6.

Wir haben eine HTTP-Eingangsregel erstellt, die im Folgenden vorgestellt wird:

Klicken Sie auf die Schaltfläche Hinzufügen, um die Regel hinzuzufügen.

Damit sind wir fertig. Alles, was wir jetzt noch tun müssen, ist, die erstellte Sicherheitsgruppe mit der neuen Ingress-Regel auf die jeweilige virtuelle Maschine anzuwenden.

Wechseln Sie zu unserem Navigationsbereich auf der linken Seite und ändern Sie die aktuelle Registerkarte zu Compute und wählen dann Instances.

Es wurde vm2 erstellt, um eine neue Sicherheitsgruppe zur Instanz hinzuzufügen.

Gehen Sie zur Spalte Aktionen und klicken Sie auf den Abwärtspfeil, um die verfügbaren Optionen aufzulisten.

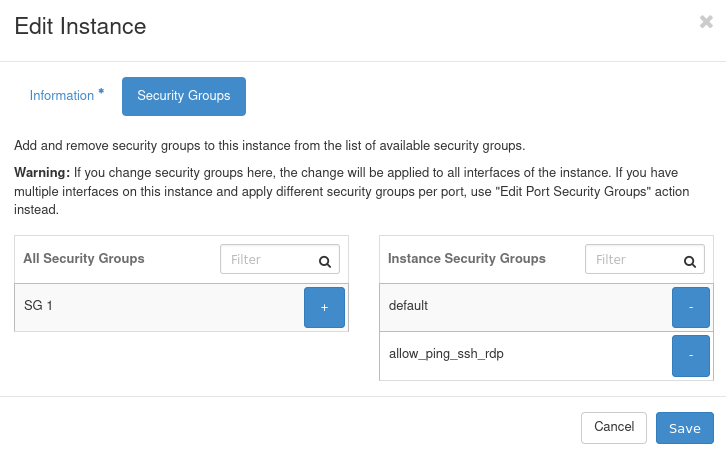

Wir wählen Sicherheitsgruppen bearbeiten.

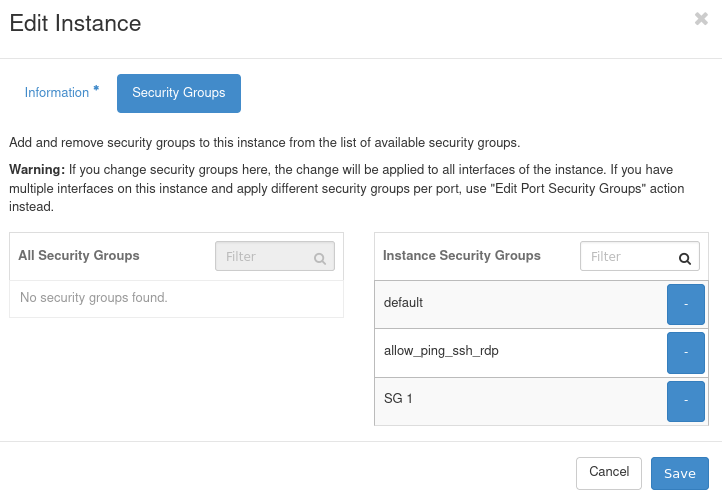

Dann sollte ein Fenster Instanz bearbeiten mit zwei Tabellen Alle Sicherheitsgruppen und Instanzsicherheitsgruppen erscheinen. Klicken Sie auf das „+“-Zeichen, um SG 1 mit der Instanz zu verknüpfen, und klicken Sie schließlich auf Speichern.

Damit ist unsere Sicherheitsgruppe mit der neuen Regel auf die Instanz angewendet worden.

Beachten Sie, dass Sie Sicherheitsgruppen während des Initialisierungsprozesses der virtuellen Maschine hinzufügen können.